开启ssh登陆,并切换成root权限

创建tun.sh

echo -e '#!/bin/sh \ninsmod /lib/modules/tun.ko' > /usr/local/etc/rc.d/tun.sh创建目录

mkdir -p /var/lib/zerotier-one开启ssh登陆,并切换成root权限

创建tun.sh

echo -e '#!/bin/sh \ninsmod /lib/modules/tun.ko' > /usr/local/etc/rc.d/tun.sh创建目录

mkdir -p /var/lib/zerotier-one使用yum源安装,显著减少麻烦

yum install zlib-devel bzip2-devel openssl-devel \

ncurses-devel sqlite-devel readline-devel \

tk-devel gcc make libffi-devel这里使用的是3.7.16版本

wget https://www.python.org/ftp/python/3.7.16/Python-3.7.16.tgz为了像本地一样访问远程主机上的目录,通常我们会在远程主机上使用nfs来导出目录,并在本地主机上mount这个nfs文件系统。

但可能我们忽略了一个远程连接最通用的工具:ssh。其实很多和远程有关的行为,基于ssh都能完成,即使是实现像NFS一样的功能。

如何通过ssh来挂载远程目录?需要安装fuse-sshfs包,这个包在epel中提供。使用fuse-sshfs包提供的sshfs工具可以基于ssh直接挂载远程目录,不用像NFS一样还要export。

[root@node1 ~]# yum -y install epel-release

[root@node1 ~]# yum -y install fuse-sshfs所谓定时任务,就是未来的某个或多个时点,预定要执行的任务,比如每五分钟收一次邮件、每天半夜两点分析一下日志等等。

Linux 系统通常都使用 cron 设置定时任务,但是 Systemd 也有这个功能,而且优点显著。

CentOS 7中使用firewall-cmd来设置防火墙。

在防火墙未放通9088端口的情况下,仅允许192.168.80.0/24网段访问9088端口。

使用iptables --list 或者 firewall-cmd --list-all查看现有防火墙策略

iptables --list

firewall-cmd --list-all如果有放通端口,使用以下指令,关闭端口开放

firewall-cmd --permanent --zone=public --drop-port=9088/tcp虚拟机克隆后,CentOS 6的网卡MAC地址将会改成,因些原先配置的网络不可用。

通过以下方法改变IP地址:

[root@localhost ~]# ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eth2: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP qlen 1000

link/ether 00:0c:29:2f:97:0e brd ff:ff:ff:ff:ff:ff

inet 192.168.80.69/24 brd 192.168.80.255 scope global eth2

inet6 fe80::20c:29ff:fe2f:970e/64 scope link

valid_lft forever preferred_lft forever注:以上信息是网络修改完成后的结果。

操作系统为CentOS 7.9,在使用unixODBC连接数据库时,isql测试连接正常,但iusql异常:

[unixODBC][Driver Manager]Data source name not found, and no default driver specified

[ISQL]ERROR: Could not SQLDriverConnectODBCINI配置参数检查都正常,相同的配置的Ubuntu 18.04中均正常,于是怀疑CentOS 7上的unixODBC可能存在兼容性问题

CentOS 7上当前的unixODBC版本为

[root@localhost ~]# rpm -qa | grep unixODBC

unixODBC-2.3.1-14.el7.x86_64

unixODBC-devel-2.3.1-14.el7.x86_64操作系统是CentOS 7.9

参考:https://docs.microsoft.com/zh-cn/dotnet/core/install/linux

主要步骤为:

rpm -Uvh https://packages.microsoft.com/config/centos/7/packages-microsoft-prod.rpm安装dotnet core sdk 3.1(安装自己需要的版本)

使用yum源安装有点慢,海外网站通病

yum -y install dotnet-sdk-3.1Tabby (前身是 Terminus) 是一个可高度配置的终端模拟器和 SSH 或串口客户端,支持 Windows,macOS 和 Linux。新版本已经友好的支持简体中文。

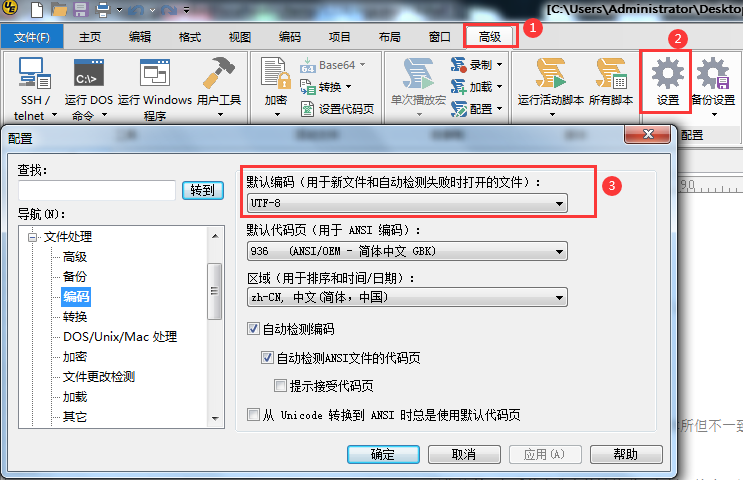

文件格式是utf-8,使用ultraedit打开时,中文乱码。

这里需要设置默认编码UTF-8,如下图: